Цифровой суверенитет без пафоса: кто на самом деле рулит данными

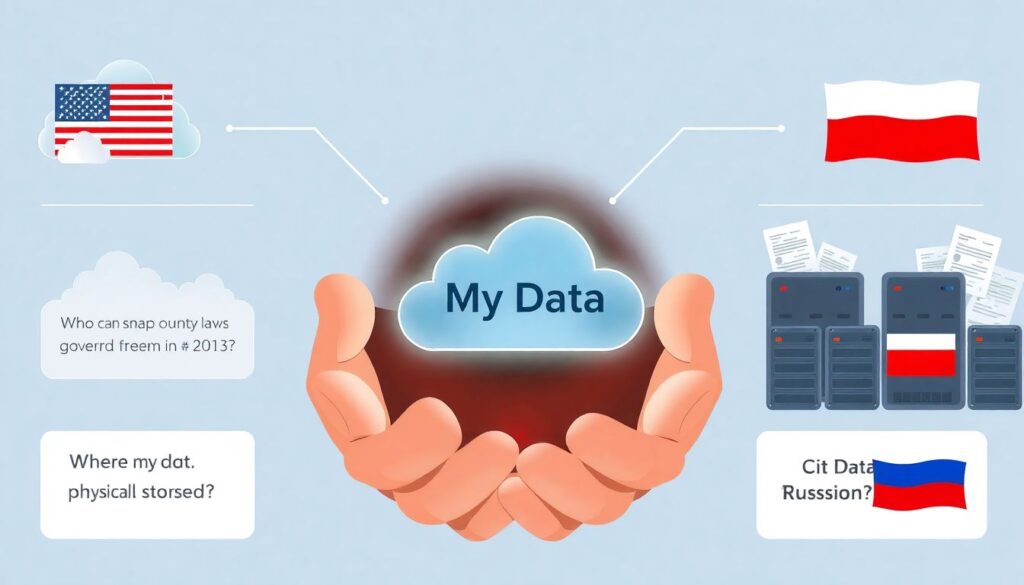

Если отбросить лозунги, цифровой суверенитет России что это простыми словами? Это ответ на очень практичный вопрос: «Где физически лежат мои данные, по чьим законам они живут и кто может щёлкнуть пальцами и получить к ним доступ?». В 2010‑х все радостно складывали жизнь в американские облака и соцсети, не думая, что юрисдикция — это не абстракция, а рычаг управления. После разоблачений Сноудена, истории Cambridge Analytica и серий утечек из крупных сервисов стало ясно: тот, кто контролирует инфраструктуру и код, в критический момент решает, что вы увидите в ленте, какие транзакции пройдут, а какие аккаунты «внезапно» исчезнут. К середине 2020‑х дискуссия перестала быть теоретической: государства начали конкурировать за контроль над данными не меньше, чем за нефть и газ.

С другой стороны, суверенитет — это не стенка «мы против мира». Это попытка грамотно развести зоны влияния: что может делать государство, где границы компаний, а где человек сам отвечает за цифровую гигиену и уже не может сослаться на «я не знал, оно само».

Кто распоряжается нашими следами в сети: реальные кейсы

Когда мы спрашиваем, кто контролирует персональные данные граждан в интернете, почти всегда недооцениваем количество игроков. Во-первых, сами платформы: соцсети, маркетплейсы, банки, операторы связи. Их бизнес-модель строится на профилировании, и утечки у них — вопрос не «если», а «когда». История с «Яндекс.Едой», когда в сеть попали заказы с именами и адресами, показала, что даже в технологичных компаниях человеческий фактор и слабые процессы способны обнулить любые шифрования. Во-вторых, государственные сервисы: портал госуслуг, налоговые, медицинские системы. Их взлом или банальная ошибка интеграции открывают дорогу к сверхчувствительной информации. В-третьих, это скрытые посредники: рекламные сети, аналитические провайдеры, «белые» и «серые» брокеры данных, которые собирают и сшивают о нас разрозненные куски: куки, логи, геолокацию, кластеры Wi‑Fi. Наконец, не стоит забывать об иностранной юрисдикции: если данные проходят через зарубежные дата-центры, их теоретически может запросить местный регулятор или спецслужбы, даже если вы живёте в другой стране.

При этом рядовой пользователь чаще всего видит только витрину — сайт и форму «принять куки», не подозревая, сколько цепочек интеграций и API стоит за простой кнопкой «оплатить».

Закон и реальность: что меняется к середине 2020‑х

Защита персональных данных граждан цифровой суверенитет сегодня опирается не только на лозунги, но и на довольно массивный набор норм. Законодательство РФ о цифровом суверенитете и данных граждан требует локализации баз данных на территории страны, декларирует приоритет национальных правил и вводит всё более жёсткие требования к операторам: от уведомления о каждом инциденте до обязательного проведения угрозо-моделирования и категорирования систем. Параллельно усиливается давление на трансграничный обмен: компании вынуждены доказывать, что передача данных за рубеж не создаёт риск для безопасности граждан. На практике это порождает новые форматы архитектур: гибридные облака, когда персональные профили и критичные атрибуты хранятся локально, а «обезличенные» данные уезжают в глобальные вычислительные кластеры. Но обезличивание далеко не всегда необратимо, и специалисты по данным честно признают: при наличии внешних источников многие наборы можно реконструировать обратно до конкретного человека. Поэтому в 2020‑х центр тяжести смещается с формального соответствия букве закона на реальное управление рисками: карты потоков данных, сценарное планирование инцидентов, регулярные «красные команды», которые пытаются взломать собственную инфраструктуру до того, как это сделают злоумышленники.

И всё это всё равно мало работает, если в компании нет культуры «privacy by design», когда вопросы конфиденциальности задаются на этапе идеи, а не за неделю до аудита регулятора.

Неочевидные решения и альтернативные подходы

Тема «как государство контролирует данные граждан в сети интернет» обычно сводится к блокировкам, прослушке и фильтрации трафика. Но куда интереснее менее заметные механизмы. Например, обязательная интеграция бизнес-сервисов с государственными идентификаторами: единая учётная запись становится ключом ко всему, а значит, и точкой концентрации рисков. Или требование хранить детальные лог-файлы: с точки зрения безопасности это плюс, но одновременно это гигантский массив поведенческих данных, доступный ограниченному кругу операторов. На этом фоне появляются альтернативные архитектуры, которые пытаются развести функции: разделённое хранение, когда разные куски одного цифрового профиля лежат у независимых стражей; использование распределённых реестров для фиксации факта действия без раскрытия его содержания; дифференциальная приватность, позволяющая делать аналитику по большим массивам, почти не рискуя «сжечь» конкретного человека. Для государства это возможность сохранять управляемость и статистику, а для граждан — шанс на чуть более честный баланс между контролем и приватностью.

Ещё одна неочевидная мера — прозрачность алгоритмов. Когда рекомендации, скоринг и модерация документируются и проходят независимую экспертизу, манипулировать информацией становится сложнее, даже если железо и данные физически под полным локальным контролем.

Лайфхаки для профи и продвинутых пользователей

Переходим к практике. Если вы отвечаете за данные в компании, от простых чек-листов толку мало. Начинайте с карты данных: какие категории собираете, где именно они живут, какие внешние сервисы подключены, какие страны задействованы. Без такой схемы любые разговоры про цифровой суверенитет — вилами по воде. Следующий шаг — минимизация: убирайте всё, без чего бизнес-процесс реально может жить, и жёстко сокращайте сроки хранения. Многие утечки выглядят так страшно именно потому, что данные тянулись годами ради «вдруг пригодится». Параллельно внедряйте сквозное шифрование не только «на проводе», но и «в покое»: диски, бэкапы, разработческие среды. Переходите с «общих» админских учёток на строгий учёт действий, а доступ к базам завязывайте на многофакторную аутентификацию. Наконец, рассматривайте продвинутые техники: псевдонимизация, безопасные вычисления на зашифрованных данных, а также сегментация сетей так, чтобы компрометация одного сервиса не открывала дорогу к полному профилю пользователя. Это сложнее и дороже на старте, но именно такие архитектуры выдерживают регуляторные шторма и меняющиеся требования рынков.

Для продвинутых пользователей набор приёмов тоже выходит далеко за рамки «ставьте сложные пароли». Важно понимать, какие именно данные вы отдаёте каждой конкретной платформе и чем платите за удобство.

Кстати, сам человек остаётся ключевым игроком в схеме «кто контролирует данные граждан». Чем активнее вы проверяете настройки приватности, отслеживаете разрешения приложений и осознанно разносите свои цифровые идентичности по разным сервисам, тем меньше шансов, что единый «цифровой двойник» будет полностью под контролем одной стороны — будь то корпорация или государство. Здесь помогают простые, но рабочие приёмы: отдельные почты и номера для разных типов сервисов, жёсткий аудит подключённых к аккаунтам приложений раз в квартал, регулярная проверка, какие данные реально хранятся у банков, операторов и маркетплейсов, с последующим требованием их удалить или ограничить обработку. Для профессионалов ИБ и privacy‑офицеров полезным лайфхаком становится «ролевое тестирование»: попробуйте пройти путь своего клиента или гражданина, не как администратор, а как внешний пользователь, и посмотрите, насколько легко собрать о себе полное досье из открытых и полуоткрытых источников.

В итоге цифровой суверенитет — это не только про границы и регуляторов. Это про ежедневные решения миллионов людей и тысяч компаний, которые либо укрепляют, либо размывают ту самую невидимую линию контроля над информацией о нас.